Site-to-Site VPN Router

Site-to-Site VPN zwischen Routern

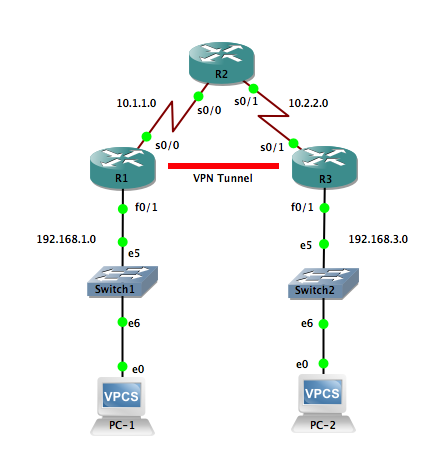

Die Aufgabe besteht darin zwischen dem Router R1 und dem Router R3 ein VPN aufzubauen.

Der Router R2 kann, wenn man es so will das Internet darstellen durch das der Tunnel aufgebaut werden soll.

Zum Einsatz kommen Cisco 3745 Router, GNS3 Switche und PCs

Die Konfigurationen

R1

Interfaces

!

interface Serial0/0

ip address 10.1.1.1 255.255.255.252

clock rate 2000000

!

interface FastEthernet0/1

ip address 192.168.1.1 255.255.255.0

duplex auto

speed auto

!

OSPF

!

router ospf 101

log-adjacency-changes

network 10.1.1.0 0.0.0.3 area 0

network 192.168.1.0 0.0.0.255 area 0

!

R2

!

interface Serial0/0

ip address 10.1.1.2 255.255.255.252

clock rate 2000000

!

interface Serial0/1

ip address 10.2.2.2 255.255.255.252

clock rate 2000000

!

OSPF

!

router ospf 101

log-adjacency-changes

network 10.1.1.0 0.0.0.3 area 0

network 10.2.2.0 0.0.0.3 area 0

!

R3

!

interface FastEthernet0/1

ip address 192.168.3.1 255.255.255.0

duplex auto

speed auto

!

interface Serial0/1

ip address 10.2.2.1 255.255.255.252

clock rate 2000000

!

OSPF

!

router ospf 101

log-adjacency-changes

network 10.2.2.0 0.0.0.3 area 0

network 192.168.3.0 0.0.0.255 area 0

!

Mit der Konfiguration funktioniert schon einmal der Ping von PC 1 zu PC 2

PC-1> ping 192.168.3.3

84 bytes from 192.168.3.3 icmp_seq=1 ttl=62 time=19.382 ms

84 bytes from 192.168.3.3 icmp_seq=2 ttl=62 time=21.616 ms

84 bytes from 192.168.3.3 icmp_seq=3 ttl=62 time=20.901 ms

84 bytes from 192.168.3.3 icmp_seq=4 ttl=62 time=21.284 ms

84 bytes from 192.168.3.3 icmp_seq=5 ttl=62 time=20.896 ms

PC-2> ping 192.168.1.3

84 bytes from 192.168.1.3 icmp_seq=1 ttl=62 time=20.835 ms

84 bytes from 192.168.1.3 icmp_seq=2 ttl=62 time=16.030 ms

84 bytes from 192.168.1.3 icmp_seq=3 ttl=62 time=15.125 ms

84 bytes from 192.168.1.3 icmp_seq=4 ttl=62 time=25.462 ms

84 bytes from 192.168.1.3 icmp_seq=5 ttl=62 time=11.041 ms

BeimTraceroute kann man sehen welche Hops genommen werden

PC-1> trace 192.168.3.3

trace to 192.168.3.3

1 192.168.1.1 3.053 ms 9.930 ms 9.077 ms –> Router R1 Interface f0/1

2 10.1.1.2 9.216 ms 9.702 ms 9.029 ms –> Router R2 Interface s0/0

3 10.2.2.1 9.320 ms 9.800 ms 9.182 ms –> Router R2 Interface s0/1

4 *192.168.3.3 19.803 ms

VPN Konfiguration

IKE Policy aktivieren auf R1 und R3

Was ist ISAKMP ?

ISAKMP bedeutet Internet Security Association and Key Management Protocol

aus Wikipedia :

Internet Security Association and Key Management Protocol (ISAKMP) ist ein Netzwerkprotokoll zum Aufbau von Security Associations (SA) und Austausch von kryptographischen Schlüsseln im Internet. Das Protokoll wurde ursprünglich im RFC 2408 definiert und dann in das im RFC 4306 definierte Protokoll Internet Key Exchange (IKEv2) integriert.

weiteres gibt es dort –> https://de.wikipedia.org/wiki/Internet_Security_Association_and_Key_Management_Protocol

R1

(config)#crypto isakmp enable

R3

(config)#crypto isakmp enable

Als nächstes muss die isakmp Policy erstellt werden

R1

!

crypto isakmp policy 10 <– Bezeichnung für die Policy

hash sha <– Hash Algorithmus für die Suite

encr aes 256 <– welche Verschlüsselung soll verwendet werden ?

authentication pre-share <– wie soll die Authetifikation statt finden ?

group 2 <– Diffi helmman Group

lifetime 3600 <– Lebensdauer des Schlüssels

!

R3

!

crypto isakmp policy 10

hash sha

encr aes 256

authentication pre-share

group 2

lifetime 3600

!

Da als Authetifzierung der PreSharedKey genommen wurde, muss der gesetzt werden

R1

crypto isakmp key cisco123 address 10.2.2.1 <– es wird der PresharedKey gesetzt und von welcher Gegenstelle er erwartet wird

R3

crypto isakmp key cisco123 address 10.1.1.1 <– es wird der PresharedKey gesetzt und von welcher Gegenstelle er erwartet wird

IPsec transform set und Liftime

Das Transform set Kommando legt fest wie der IPsec Tunnel verschlüsselt wird.

Es stehen AH und ESP zur Auswahl

Das AH Protocol mit HMAC (keyed-hash message authentication code) verwendet das MD5 Verfahren zur Authentifikation

Das ESP Protocol verwendet DES(3DES) als Verfahren zur Authentifikation

Die Liftime des Tunnels wird mit dem Befehl –> crypto ipsec security-association lifetime seconds 1800 vom default Wert 3600 Sekunden auf 1800 Sekunden reduziert. Danach muss eine neue Authetifikation statt finden.

R1

!

crypto ipsec security-association lifetime seconds 1800

!

crypto ipsec transform-set 50 esp-aes 256 esp-sha-hmac

!

R3

!

crypto ipsec security-association lifetime seconds 1800

!

crypto ipsec transform-set 50 esp-aes 256 esp-sha-hmac

!

Erzeugen der Access Liste um den Zugang auf den jeweiligen Routern auf seinen Peer zu begrenzen

R1

!

access-list 101 permit ip 192.168.1.0 0.0.0.255 192.168.3.0 0.0.0.255

!

R3

!

access-list 101 permit ip 192.168.3.0 0.0.0.255 192.168.1.0 0.0.0.255!

!

Die Vorbereitungen sind abgeschlossen und das muss jetzt alles zu einer Crypto Map zusammen geführt werden.

R1

!

crypto map CMAP 10 ipsec-isakmp <– Name der Crypto Map

set peer 10.2.2.1 <– gegenstelle setzen

set security-association lifetime seconds 900 <– Lebensdauer des Tunnels

set transform-set 50 <– Transformset einbinden

set pfs group2 <– DH Group einbinden

match address 101 <– Access List einbinden und den Traffic zu begrenzen

!

R3

!

crypto map CMAP 10 ipsec-isakmp

set peer 10.1.1.1

set security-association lifetime seconds 900

set transform-set 50

set pfs group2

match address 101

!

Zu guter letzt muss das ganze natürlich auch auf das entsprechende Interface gebunden werden.

R1

conf t

!

interface s0/0

crypto map CMAP

!

R3

conf t

!

interface s0/1

crypto map CMAP

!

Das war es dann auch.

Ob es läuft zeigt uns a der Ping

PC-1> ping 192.168.3.3

84 bytes from 192.168.3.3 icmp_seq=1 ttl=62 time=15.837 ms

84 bytes from 192.168.3.3 icmp_seq=2 ttl=62 time=19.364 ms

84 bytes from 192.168.3.3 icmp_seq=3 ttl=62 time=20.582 ms

84 bytes from 192.168.3.3 icmp_seq=4 ttl=62 time=11.873 ms

84 bytes from 192.168.3.3 icmp_seq=5 ttl=62 time=22.621 ms

PC-2> ping 192.168.1.3

84 bytes from 192.168.1.3 icmp_seq=1 ttl=62 time=9.786 ms

84 bytes from 192.168.1.3 icmp_seq=2 ttl=62 time=11.019 ms

84 bytes from 192.168.1.3 icmp_seq=3 ttl=62 time=8.581 ms

84 bytes from 192.168.1.3 icmp_seq=4 ttl=62 time=26.616 ms

84 bytes from 192.168.1.3 icmp_seq=5 ttl=62 time=15.608 ms

und ob der Tunnel funktioniert der Traceroute Befehl

PC-1> trace 192.168.3.3

trace to 192.168.3.3, 8 hops max, press Ctrl+C to stop

1 192.168.1.1 7.176 ms 9.919 ms 9.612 ms

2 10.2.2.1 9.191 ms 9.968 ms 9.743 ms

3 *192.168.3.3 19.487 ms

PC-1> trace 192.168.3.3

trace to 192.168.3.3, 8 hops max, press Ctrl+C to stop

1 192.168.1.1 7.176 ms 9.919 ms 9.612 ms

2 10.2.2.1 9.191 ms 9.968 ms 9.743 ms

3 *192.168.3.3 19.487 ms

Wie wir sehen fehlt beim Traceroute ein Hop, denn den Router R2 sieht man auf dem Weg ja nicht mehr, da dort der VPN Tunnel durch geht.

Als Buch kann ich empfehlen

Advanced VPN ISBN 3941723049

Cisco CCNA Security LAB Version 2 ISBN 1-58713-350-4 <–>. aus diesem Stammt auch das Besipiel